最近,“窃听风云”接连在现实生活中上演。

想象一下,前一秒钟,你窝在家里,和老婆说着年终奖发了多少,下一秒,朋友给你打电话,说你们的谈话他一清二楚。这种场景,就是前不久炒得沸沸扬扬的智能音箱窃听事件。

今天,窃听风云上演升级版,作案工具换成了家中普及率更高的智能设备——路由器,作案的目标,则是连接到该设备的所有网络流量。

监听流量有什么用?用处可大了,你的账号密码、电子邮件、私密文件等等所有流量内容,都可能被黑客截获并利用。

往小了说,这事儿能让普通网民被黑客“听”光光,你在网上下载了哪些电影、社交网站藏了啥不为人知的秘密、公司让你禁止外传的机密文件等,都在黑客的掌握之中;往大了说,还记得希拉里邮件门吧,一封小小的邮件可是能影响美国大选。

最早发现这起窃听事件的,是360网络安全研究院。据监测显示,这次被攻击的路由器是国外网民家庭常用的MikroTik品牌。

MikroTik致力于开发路由器和无线ISP系统,为世界上大多数国家/地区的互联网连接提供硬件和软件,其每个硬件设备都运行RouterOS软件系统

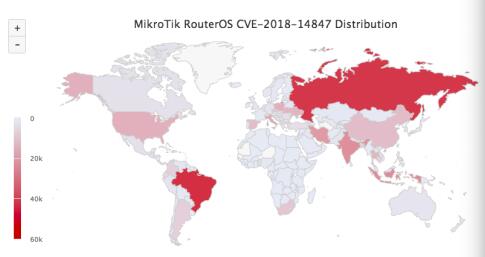

通过对受害者IP分析,360发现此次攻击覆盖范围较大,涉及40余个国家和地区,有7500多台路由器已经被监听。而这其中,俄罗斯受影响最为严重,被控制设备占据总受控设备的20%。

黑客在本次攻击中可以说机关算尽,除了获取网民私密资料,还动起了牟利的歪脑筋。攻击者还会向受控设备中嵌入挖矿代码,利用所有失陷路由器上HTTP代理的流量进行挖矿敛财。值得庆幸的是,攻击者对HTTP代理的设定代码有问题,挖矿代码并不能真正下载运行。

由于路由器监听造成的隐私泄露危害严重,该事件引发了国外网民的高度关注及媒体的竞相报道。自360发布相关报告后,迄今,已有thehackernews、securityaffairs等20余家知名境外媒体跟进报道。

“我们看到国内受影响情况比较少,只有几十部路由器受到影响,主要原因是该型号路由器在国内的普及率较低。”

360网络安全研究院负责人李丰沛表示,即便如此,网民也不要放松警惕,本次攻击用到了维基解密披露的CIA黑客工具中的两个漏洞,其中,Windows任意目录文件读取漏洞(cve-2018-14847)导致的安全风险远不止于此,还可能有更多的攻击者和攻击手段继续参与进来。

对于此次路由器监听攻击,360给出了如下防护建议:

(1) 建议MikroTik RouterOS用户及时更新软件系统,同时检测http代理,Socks4代理和网络流量抓包功能是否被攻击者恶意利用。

(2) 建议MikroTik厂商禁止向互联网开放Webfig和Winbox端口,完善软件安全更新机制。

高层

高层 访谈

访谈

观点

观点